В независимости от операционной системы файрвол — необходимый инструмент для защиты персонального компьютера от несанкционированных сообщений с хостами или сетями. Во вступлении лишь обозначим проблему, а «почему, зачем и как» — далее. В этой статье мы разберёмся, как настроить файрвол на Ubuntu.

Настройка файрвола на Ubuntu

Чтобы всё было нам понятно, разберёмся сначала, что такое Ubuntu и, собственно, сам файрвол, каким он бывает.

Что такое файрвол и Ubuntu

Первое, что необходимо знать, если вы новичок — Ubuntu это операционная система из семейства Linux, то есть перед нами Linux со всеми вытекающими. Интерфейс, файловая система и всё остальное — родное, с некоторыми изменениями, из-за них Ubuntu и выделяют в отдельную операционную систему, которая входит в четвёрку по популярности среди пользователей семейства.

Файрвол (firewall) — огненная стена, грубо говоря, экран, который контролирует все входящие и исходящие трафики и позволяет контролировать их: разрешать или запрещать. Линукс во многих аспектах намного безопаснее той же Windows, и вирусов нет, и файловая система круче (не фрагментируется), но это не значит, что можно пренебрегать безопасностью и игнорировать прекрасную возможность обезопасить свои данные файрволом.

В разных версиях Linux с файрволом дела обстоят по-разному, в нашем случае предусмотрен стандартный простой ufw, настройка которого в Ubuntu происходит с помощью командной строки. Это долго, сложно и неудобно, тем более при копировании команд некоторые символы могут замениться на альтернативные, и придётся доводить команды вручную или, вообще, набирать их целиком. Обычному пользователю разобраться в этих дебрях не просто, да и не сильно хочется, поэтому мы будем использовать графическую оболочку Gufw, которая позволит нам управлять возможностями файрвола без лишних мучений, просто работая с интерфейсом программы.

В стоковой Линукс предустановлен очень мощный iptables, разобраться с которым неопытному пользователю крайне сложно, поэтому Gufw — настоящий спасательный круг. Давайте разбираться, как его установить и настроить.

Установка Gufw

Изначально в системе не установлен Gufw, поэтому нам необходимо его установить, прописав в командной строке:

$ sudo apt install gufw

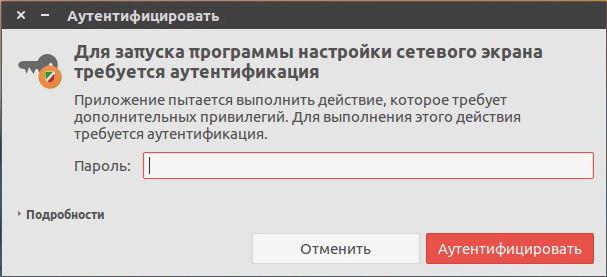

Запускаем программу, вводим пароль, тот самый, который вы вводите при входе в систему.

Вводим пароль

Файрвол нужно добавить в автозагрузку, чтобы все его конфигурации оставались в неизменном виде, вводим в командной строке:

$ sudo ufw enable

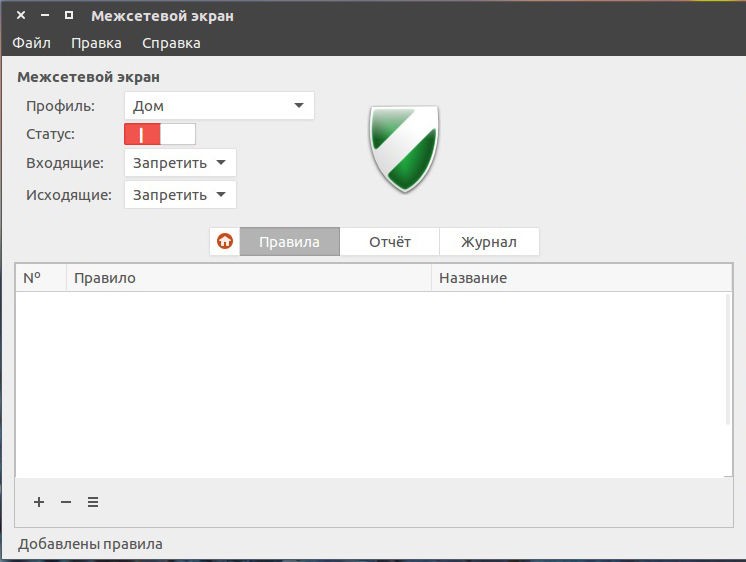

Итак, перед нами окно программы. Мы находимся на вкладке с полезной информацией, можем прочитать, другие вкладки мы тоже задействуем, но чуть позже. Первым делом нам нужно активировать программу, для этого щёлкаем на переключатель, все доступные функции активируются и становятся доступны для редактирования и изменений.

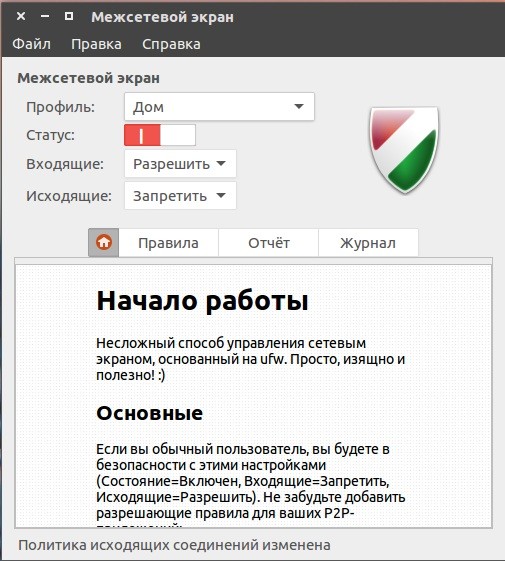

Для удобства в программе предусмотрено три профиля: дом, общественное место, офис. На первичном экране мы можем поставить только общие настройки. Например, если разбираться дальше в правилах нет желания или возможности — можно просто запретить входящий трафик и разрешить исходящий.

Можно запретить например входящий и исходящий трафик

ВАЖНО. Запрет и входящего и исходящего трафика блокирует все подключения, доступа в интернет просто не будет. Но так можно делать, если потом добавить специальные правила доверенным процессам и программам.

Перейдя в «Правка», «Параметры» можно изменить общие настройки приложения и создать свои профили, для которых впоследствии создать отдельные правила.

Можно запретить например входящий трафик и разрешить исходящий

Настройка Gufw

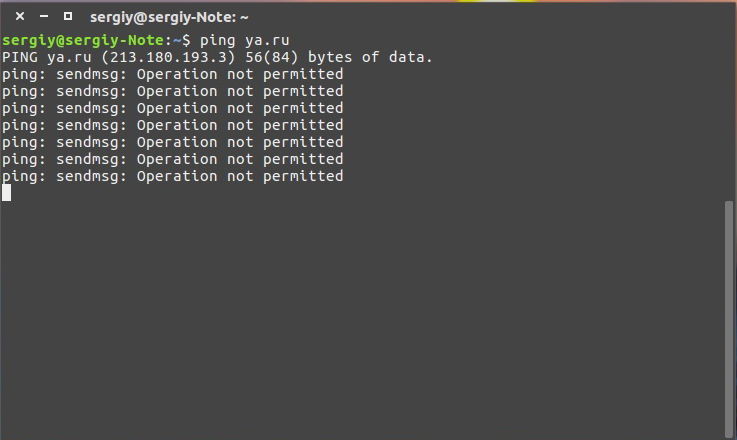

Приступаем к настройке Ubuntu firewall. На главном окне программы переходим во вкладку «Правила», там, собственно, мы их и будем удалять. Снизу у нас есть три кнопки + — и ≡, означают они соответственно «Добавить правило», «Удалить правило» и «Изменить правило». Давайте попробуем запретить и входящие и исходящие подключения, затем создать исключающее правило для DNS. Проверяем трафик с помощью команды в командной строке:

$ ping ya.ru

Убеждаемся, что доступа нет и действуем дальше.

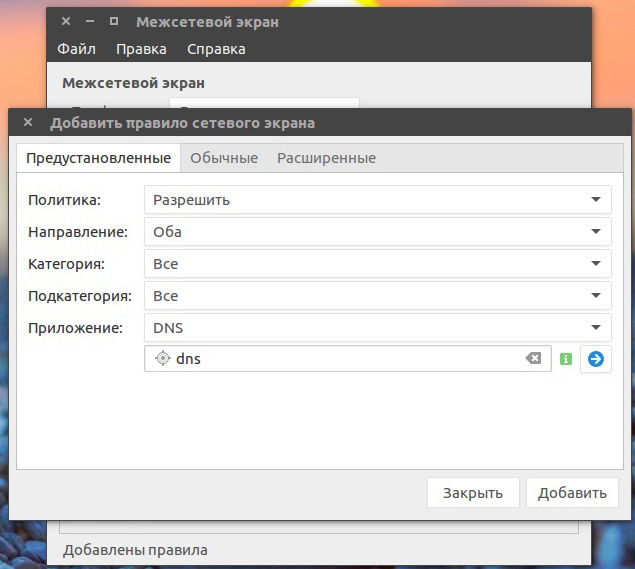

Жмём «Добавить правило», нам нужно выбрать политику, наш вариант «Разрешить». Можно также выбрать одну сторону или обе, для которых будет выполняться правило. Указываем приложение — DNS, поиск можно разбивать на категории, чтобы найти было легче. Жмём кнопку «Добавить» и правило создано. Проверяем изменения в командной строке с помощью той же фразы.

Добавление правила сетевого экрана

Мы получили АйПи, но ICMP всё ещё запрещён, какой вывод? Такой способ контроля приложений не универсален и не затрагивает все порты. Специально для нас в окне добавления правил существуют дополнительные вкладки «Обычные» и «Расширенные».

На вкладке «Обычные» мы не можем выбрать программу, но зато можем указать порт и протокол. А в «Расширенных» есть возможность контролировать исходящий и исходящий IP.

В самом общем случае нам необходимо разрешить работу наших браузеров, а для этого необходимо открыть специальные порты. Но мы не будем заморачиваться и воспользуемся встроенными возможностями и перейдём на вкладку «Предустановленные», где создадим разрешающее правило для HTTP и HTTPS. После таких манипуляций все браузеры в системы смогут работать.

Необязательно запрещать все подключения и потом создавать отдельные разрешающие правила, можно поступить наоборот: разрешить все соединения, а потом создавать запрещающие правила.

Дополнительные функции

Быстренько пробежимся по двум оставшимся вкладкам на главном окне программы.

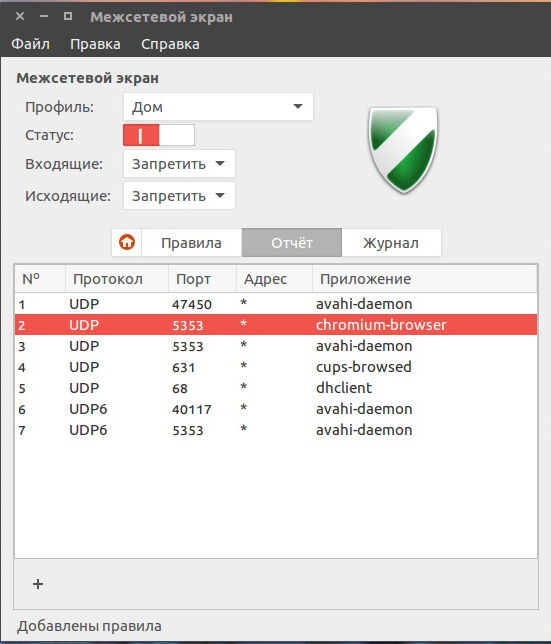

Вкладка «Отчёт» предоставляет нам информацию по программам и процессам, которые хотят получить доступ. Основываясь на этой информации, мы можем выявить нежелательные приложения и запретить им доступ, очень удобный инструмент.

Отчет в Gufw

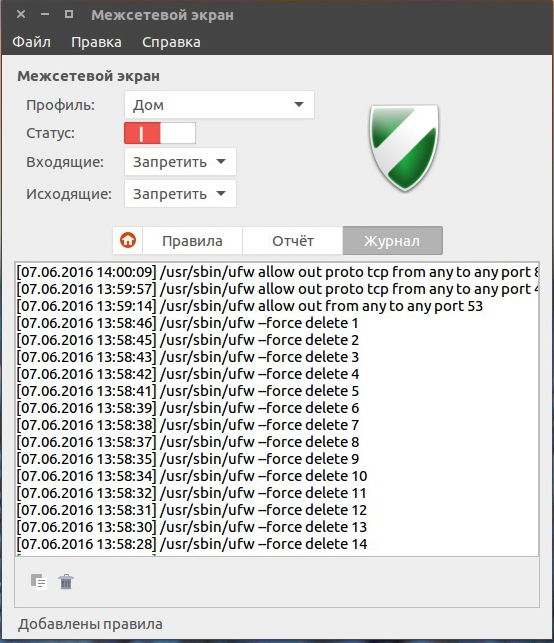

«Журнал» позволяет нам отслеживать любые изменения в настройках программы. Создали правило — в журнале прописалась строчка, удалили правило — то же самое.

Отслеживание работы программы

Заключение

Настройка файрвола Ubuntu сводится к созданию и удалению правил, на этом строится принцип работы защиты. Как мы убедились, ничего сложного или сверхъестественного в установке и настройке нет, всё довольно просто и понятно. Каждый пользователь в силах настроить файрвол под себя, и он должен сделать именно так, потому что на каждой машине существует свой набор программ, естественно, для каждой машины нужен свой набор запретов и разрешений.

Если у вас появились вопросы — задайте их в комментариях.