Забота Microsoft о безопасности своей операционной системы вполне понятна: в крупнейшей софтверной компании решили, что не стоит доверять защиту ПК сторонним компаниям, специализирующимся на антивирусном ПО. Увы, но защитник Windows, берущий на себя эти обязанности, пока справляется с угрозами не слишком хорошо. Да, с каждым обновлением он становится лучше, но при этом такая его черта, как подозрительность, только усиливается. И это многим пользователям совсем не нравится.

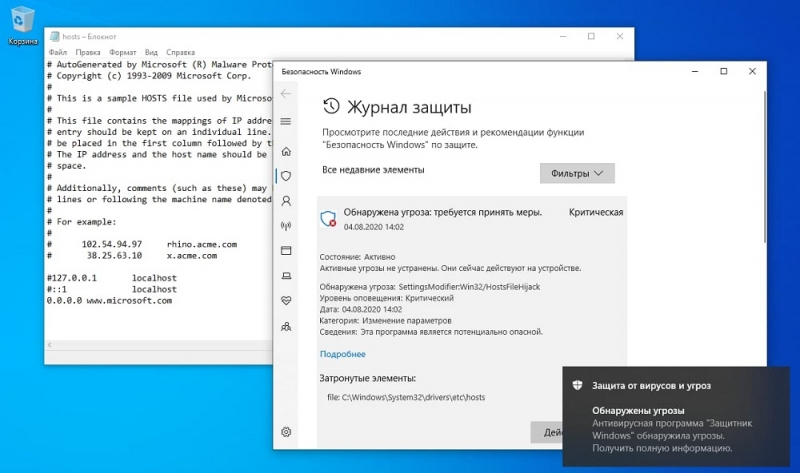

Сегодня речь пойдёт об ошибке SettingsModifier:Win32/HostsFileHijack, выдаваемой Microsoft Defender, имеющей непосредственное отношение к сказанному выше.

Что это за угроза

В компьютерной терминологии слово Hijack ассоциируется с вирусным ПО, стремящимся захватить контроль над компьютером пользователя с самыми неблаговидными целями. Например, чтобы показывать рекламные объявления или отслеживать действия владельца ПК, а то и вовсе с целью кражи конфиденциальной информации, в том числе финансовой.

Поэтому, если пользователь видит на экране своего монитора надпись SettingsModifier:Win32/HostsFileHijack, он вполне обоснованно подозревает, что подхватил вирус. И начинает искать информацию, как избавиться от этого зловредного кода. И очень быстро убеждается, что, скорее всего виновником появления такой ошибки является он сам.

Оказывается, Защитник Windows 10 таким своеобразным образом реагирует на отключение телеметрии Microsoft, выполненной посредством блокировки доступа к целому пулу сайтов на своём и некоторых других доменах. Такие сообщения участились с конца июля 2020 года, когда соответствующие изменения были внедрены посредством очередного обновления операционной системы.

Впрочем, изменение содержимого файла hosts Microsoft Defender отслеживал и до этого, и вполне обоснованно классифицировал такие действия как угрозу. Такой метод заражения файла hosts отслеживают многие антивирусы, например, антивирус Касперского (Trojan.Win32.Qhost) или McAfee, у которого эта угроза называется Qhosts.apd.

Но если добавление в файл hosts новых строк ранее было предметом анализа на наличие реальных угроз, то теперь Защитник «ругается» на действия пользователей, направленные на блокировку доступа со стороны операционной системы к серверам, ответственным за обеспечение функции телеметрии.

Что же собой представляет этот файл и каковы его особенности?

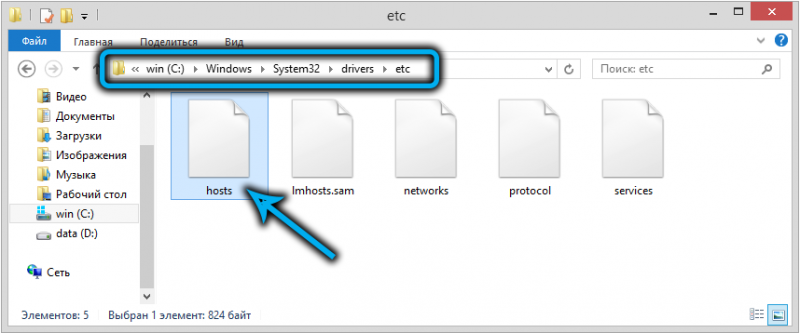

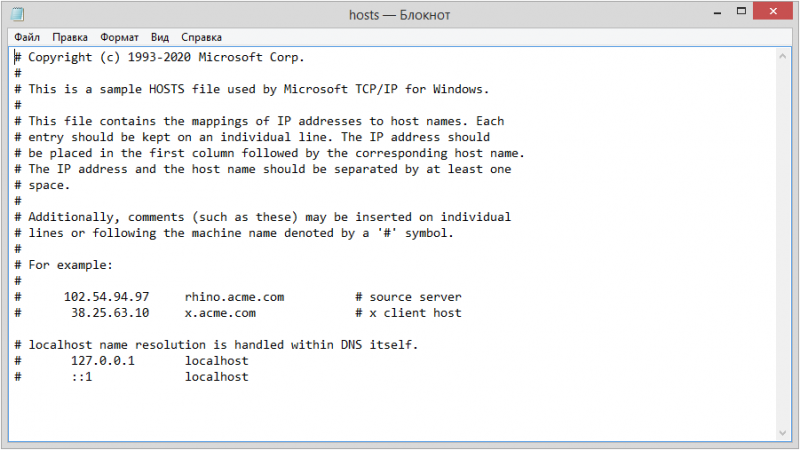

Он присутствует в составе большинства операционных систем, в том числе Microsoft, начиная с версии ХР. Место его расположения неизменно, это каталог C:WindowsSystem32driversetc. Сам файл относится к системным, то есть, чтобы его редактировать, нужно обладать правами администратора. Это обычный текстовый файл, в который вносятся адреса сайтов в символьном виде и им ставится в соответствие цифровой IP-адрес. Смысл таких действий становится понятным, если знать, что hosts обрабатывается в первую очередь, и только потом операционная системы перенаправляет запрос с использованием системы доменных имён, то есть DNS. Самый очевидный способ использования файла – блокировка доступа к определённым сайтам, чего можно добиться, если поставить им в соответствие локальный IP-адрес типа 127.0.0.1 или несуществующий 0.0.0.0.

Но этой особенностью пользуются и вирусы, внося в hosts строки, позволяющие перенаправлять пользователя не на тот сайт, который он набрал в адресной строке, то есть делать хитрый редирект.

Так что отслеживание содержимого этого файла – действительно нужная работа. Но в нашем случае Windows расценила как угрозу попытку заблокировать доступ к серверам, принадлежащим Microsoft и отслеживающим телеметрию, на уровне правки файла hosts.

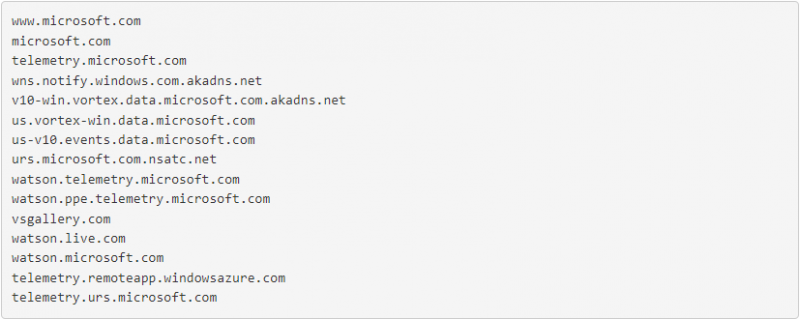

Проблему обнаружили не сразу, но вскоре выяснилось, что предупреждение SettingsModifier:Win32/HostsFileHijack будет появляться, если пользователь запретил доступ к любому из достаточно большого перечня доменов и поддоменов софтверного гиганта:

И хотя в сообщении утверждается об уровне угрозы как критическом, это, конечно, не соответствует действительности, поскольку такие действия предпринимаются пользователями по собственной инициативе с единственной целью: не дать отслеживать свою деятельность, даже если это делается с самыми благовидными намерениями. В чём большинство, конечно же, сомневается.

Что делать в случае появлении сообщения

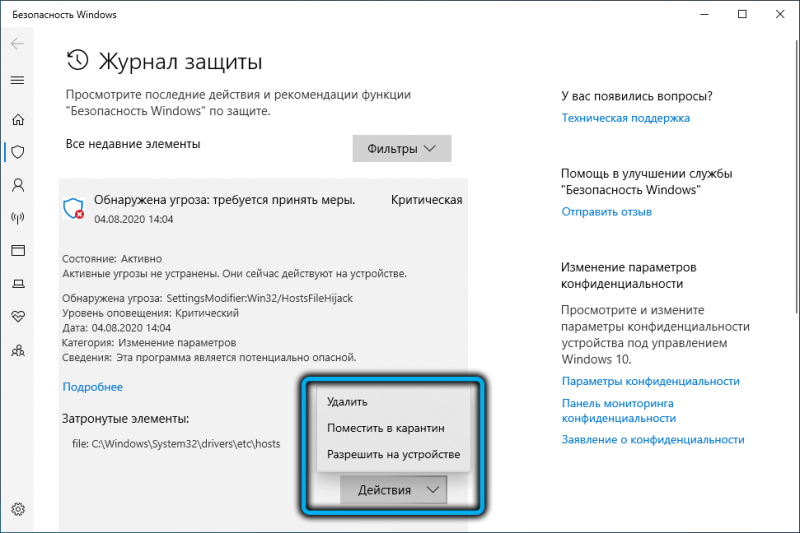

Когда появляется сообщение об угрозе, одновременно вам будет предложено выбрать один из трёх возможных сценариев (это стандартный ответ Windows Defender на подобные ситуации):

- Удалить.

- Поместить в карантин.

- Разрешить на устройстве.

Если выбрать первый вариант, то в случае обнаружения вируса Защитник попытается его удалить. В нашем случае он просто восстановит файл hosts к состоянию, которое он имел сразу после установки Windows, то есть все добавленные вами записи будут стёрты. В том числе и те, которые блокировали телеметрию.

При выборе «Поместить в карантин» заражённый файл перемещается в специальное место, где он не сможет проявлять активность. Но поскольку у нас файл, который нужен операционной системе, он опять же будет восстановлен до дефолтного состояния.

Выбрав «Разрешить использование», вы просите Защитник оставить всё как есть. То есть ничего не делать с файлом hosts, который вы правили в соответствии со своими убеждениями.

ВНИМАНИЕ. Если вы ничего не предпримете и просто закроете окно, ваши действия будут трактоваться как нажатие кнопки «Удалить».

Если вы выбрали третий вариант, будьте готовы к тому, что это сообщение будет появляться снова. Как удалить ошибку? Только отменив блокировку сайтов Microsoft. Хотя есть и альтернативное решение: вообще отказаться от использования Защитника, но такой вариант мы советовать не будем. Даже если у вас установлено хорошее антивирусное ПО, которое служило вам верой и правдой на протяжении многих лет.